¿Qué es un keylogger y cómo funciona?

En 1976, durante la Guerra Fría, un diplomático estadounidense de la embajada de Estados Unidos destinado en Moscú llega al trabajo un lunes por la mañana, se sienta delante de su escritorio, mecanografía sus informes en la máquina de escribir IBM Selectric pensando que está seguro, pero no sabe que se están registrando las palabras que teclea.

Su máquina de escribir había sido manipulada por los soviéticos con el primer keylogger del mundo, se trataba de un diminuto conjunto de circuitos que iba insertado en una barra metálica atravesando la máquina. Estaba oculto a la vista y podía grabar las teclas que se pulsaban y transmitir los datos en tiempo real. Los estadounidenses tardaron ocho años en descubrirlo.

Hoy en día, los keyloggers son bastante comunes. De hecho, en estudios recientes se ha descubierto que miles de páginas web populares registran las frases que se teclean en formularios de Internet de forma involuntaria, incluso antes de que el usuario le dé a "Enviar". En otros casos, los keyloggers son el método que usan las empresas para controlar a sus empleados, los acosadores para espiar a sus parejas o los ciberdelincuentes para robar identidades.

Los keyloggers actuales son más avanzados que los de décadas pasadas y se utilizan tanto en versión física como digital. Pueden utilizarse de diversas formas y traer consecuencias muy graves para sus víctimas. En esta guía te contamos qué es un keylogger, cómo funciona y cómo puedes detectarlos para defenderte de ellos.

¿Qué es un keylogger?

Imagina un dispositivo o programa capaz de registrar todas las teclas que pulsas, crear un registro de toda esa información y enviarla a otra persona, un jefe, un ex o incluso un completo desconocido. Eso es lo que hace un keylogger.

Si bien varían en complejidad y diseño, su función principal es registrar las pulsaciones del teclado y se pueden usar tanto de forma maliciosa como por motivos legales o consentidos (ampliamos esta información más adelante).

Tipos de keyloggers

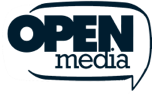

Podemos dividir los keyloggers en dos tipos principales: programas o aplicaciones (software) y dispositivos (hardware). Si bien ambos tipos cumplen la misma función básica y suponen una amenaza para las víctimas desprevenidas, difieren enormemente en cuanto a la forma en que se instalan y se accede a ellos.

Keyloggers de software

Los keyloggers de software son los más comunes en la actualidad, ya que adoptan la forma de programas informáticos que se suelen instalar en el dispositivo objetivo a escondidas. Cuando están activados, estos programas registran las pulsaciones de teclas, pero también suelen transferir esos datos a un delincuente que podría estar en algún lugar cercano o al otro lado del mundo.

Muchos keyloggers pueden instalarse de forma remota, lo cual permite a los atacantes acceder a ellos sin necesidad de tener un contacto cercano con el dispositivo objetivo.

Los keyloggers más habituales en móviles suelen ser los de software, ya que los keyloggers basados en hardware no suelen ser muy viables en estos dispositivos al haber menos espacio para ocultarlos.

Keyloggers de hardware

Los keyloggers de hardware son dispositivos físicos que normalmente se conectan o se ocultan dentro de un ordenador para registrar directamente las pulsaciones de las teclas. Suelen adoptar la forma de accesorios aparentemente sencillos e inocuos, como una memoria USB e incluso pueden estar ocultos dentro del teclado, pero también pueden ser cables o carcasas de ordenador.

Incluso hay casos en los que los keyloggers físicos o de hardware no están conectados directamente al dispositivo de la víctima. Un ejemplo de ello sería una cámara web secreta instalada en un lugar público, como una biblioteca o una cafetería, cuyo objetivo es grabar y vigilar las pulsaciones del teclado, así como otras actividades informáticas de un usuario.

También hay que tener en cuenta que los delincuentes pueden utilizar una combinación entre ataques físicos y de software. De hecho, podrían usar un USB como troyano para introducir un keylogger en un dispositivo, de este modo, el keylogger permanecerá oculto en los archivos del sistema, aunque se detecte y elimine la unidad externa.

¿Cómo funcionan los keyloggers?

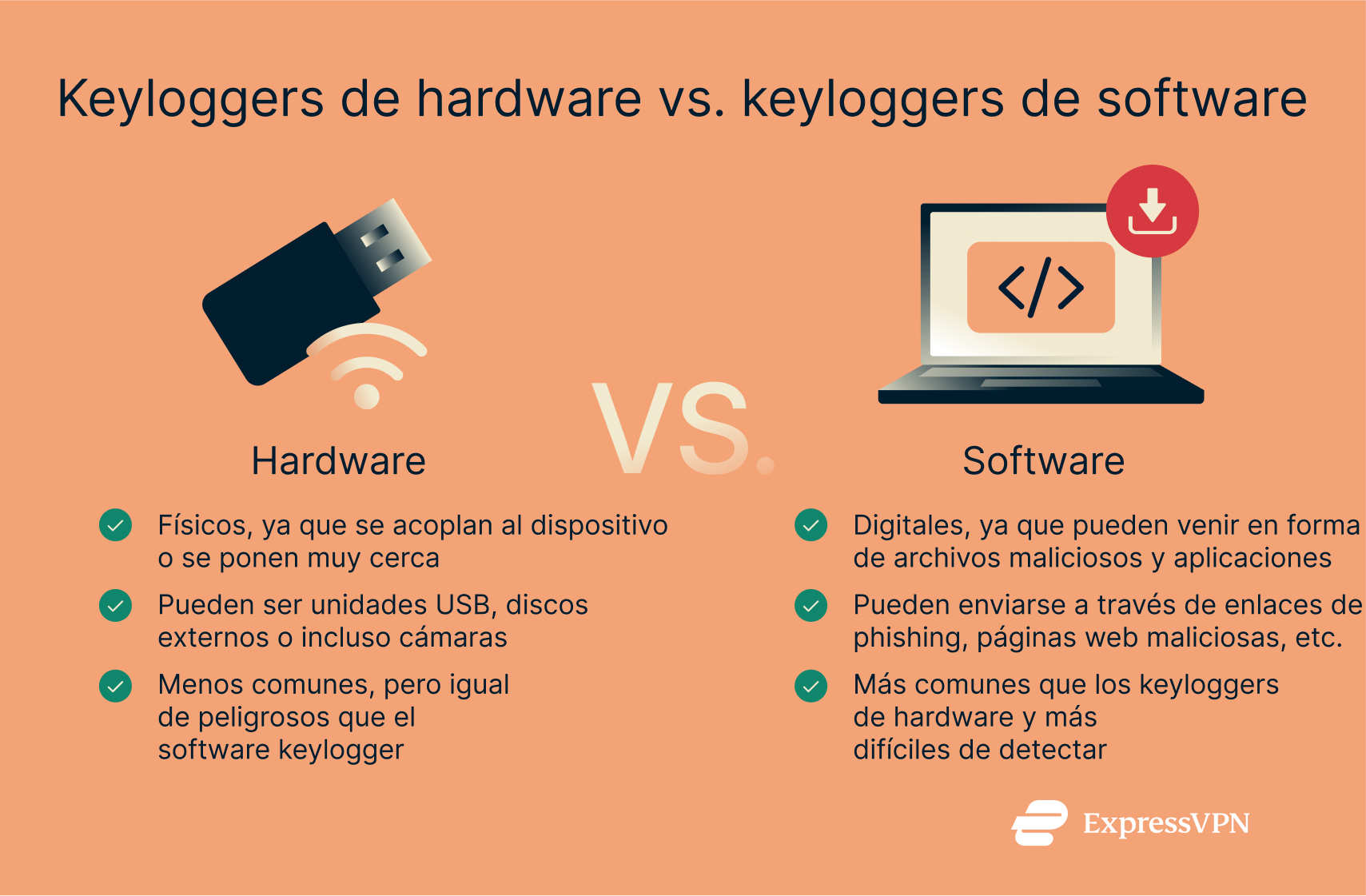

Para interactuar con nuestros ordenadores lo que hacemos es pulsar las teclas, una interacción que debería ser privada. No obstante, los keyloggers son como los vecinos entrometidos que se esconden cerca para escuchar todo lo que dices y apuntarlo todo.

Métodos habituales de instalar un keylogger

Los ciberdelincuentes utilizan varios métodos para introducir keyloggers en los dispositivos de sus víctimas.

En el caso de los keyloggers de hardware, estos suelen necesitar acceso físico a tu dispositivo. Algunos atacantes esperan a que la víctima se aleje de su dispositivo para instalar un keylogger o lo ocultan en objetos aparentemente inocuos que luego pueden vender, regalar o dejar tirados para que alguien los conecte.

En el caso de los keyloggers de software, algunas de las formas más comunes de introducirlos en los dispositivos son las siguientes:

- Correos electrónicos de phishing: es la forma más común de ciberataque. De hecho, se envían miles de millones de correos electrónicos de phishing a diario. Estos correos electrónicos pueden parecer inofensivos al principio, pero suelen tener enlaces o archivos adjuntos maliciosos. Si haces clic, estos enlaces o archivos pueden instalar un keylogger en el dispositivo de la víctima.

- Descargas involuntarias: se habla de descargas involuntarias cuando un keylogger se instala de forma rápida y sigilosa en un dispositivo sin que el propietario sea consciente de ello. Esto suele ocurrir cuando un usuario hace clic en un enlace o visita una página web maliciosa y los archivos del keylogger se descargan e instalan de forma automática sin que se le pida al usuario ningún tipo de confirmación.

- Troyanos: son archivos o aplicaciones que parecen inocentes y seguros a primera vista, pero contienen archivos o códigos maliciosos ocultos en su interior. De este modo, los atacantes pueden camuflar el keylogger y engañar a los usuarios para que lo abran e instalen.

También existen casos documentados de grandes marcas de tecnología que venden ordenadores de sobremesa y portátiles con keyloggers incorporados por error. Por lo tanto, aunque cuides mucho tu seguridad en Internet y evites hacer clic en enlaces maliciosos o visitar sitios sospechosos, podrías correr algún que otro riesgo.

Recopilación y transmisión de datos

Todos los keyloggers, ya sean de hardware o de software, tienen la misma funcionalidad básica que es registrar las teclas que se pulsan y el orden, algunos incluso pueden distinguir la fuerza con la que se pulsa cada tecla y el tiempo que se mantiene pulsada.

Guardan toda esa información en un pequeño archivo en tu dispositivo o, en el caso de los keyloggers de hardware, en su propia memoria interna. Posteriormente, pueden transmitir la información a otra persona o el delincuente debe recuperar el keylogger físico para acceder a los datos que ha recopilado.

Usos de los keyloggers

Mucha gente asocia el concepto de keylogger con actividades ilegales, por ejemplo, para que los ciberdelincuentes puedan robar tus contraseñas y rastrear todas tus actividades en Internet. Si bien esto es verdad hasta cierto punto, ya que los keyloggers pueden utilizarse con fines retorcidos, también se utilizan en contextos legítimos.

Más abajo veremos ejemplos clasificados como legales, cuestionables e ilegales.

Uso legal consentido

En determinadas ocasiones, los usuarios pueden aceptar conscientemente que se instalen keyloggers en sus dispositivos con los siguientes fines:

- Supervisión parental: los niños de hoy en día están expuestos a todo tipo de peligros en Internet, desde ciberacosadores a groomers, pasando por la exposición a contenidos explícitos. Esta es la razón por la que algunos padres podrían optar por instalar un keylogger en el ordenador o el móvil de sus hijos y así vigilar cómo usan Internet o recibir alertas si el programa detecta palabras o frases preocupantes.

- Solución de problemas: los técnicos informáticos pueden usar keyloggers para intentar localizar y resolver problemas en un dispositivo. Por ejemplo, un keylogger puede ayudar a los informáticos a grabar las pulsaciones de un usuario cuando intenta reproducir un fallo del sistema o del software, lo cual les ayuda a comprender qué es lo que desencadena el fallo y cómo solucionarlo.

- Seguridad empresarial: las empresas que manejan muchos datos confidenciales o corren un alto riesgo de sufrir ciberataques y filtraciones de datos pueden usar los keyloggers como parte de su estrategia de ciberseguridad. De hecho, podrían configurar sus keyloggers para que solo rastreen frases específicas o patrones de comportamiento que podrían estar relacionados con sabotajes de empleados o filtraciones de datos.

Uso cuestionable o ambiguo

Hay ocasiones en las que usar un keylogger podría estar en un terreno ético más cuestionable, como en las siguientes:

- Control de los empleados: algunas empresas utilizan keyloggers para vigilar a sus empleados. Si bien esta práctica es legal en la mayoría de los países (normalmente con algunas restricciones, como la obligación de notificar al empleado de que se están registrando sus pulsaciones), los propios empleados la consideran en gran medida una violación de la intimidad.

- Fines comerciales: se ha descubierto que muchas páginas web, tanto en Estados Unidos como en la Unión Europea, recopilan las direcciones de correo electrónico de los usuarios sin su consentimiento. Posteriormente, estos datos se utilizan para enviar gran cantidad de publicidad segmentada a las personas. No obstante, los gobiernos han tomado medidas drásticas contra estas prácticas al establecer normativas en materia de privacidad.

Uso ilegal de keyloggers

Los keyloggers también se usan con fines totalmente maliciosos e ilícitos, como los siguientes:

- Robo de identidad: los ciberdelincuentes podrían usar keyloggers para robar de forma efectiva gran parte de la identidad digital de una persona. Podrían rastrear todos los nombres de usuario y contraseñas que teclea la víctima, por ejemplo, y luego acceder en secreto a sus cuentas o vender su información personal y credenciales digitales a otros delincuentes en la Dark Web.

- Espiar a amigos y familiares: algunas personas usan los keyloggers para espiar a sus conocidos, incluso podrían llegar a instalar un keylogger físico o digital de forma ilícita en el dispositivo de un amigo o familiar y después vigilar sus actividades en Internet, ver las palabras que teclean, las páginas web que visitan y los mensajes que envían.

- Robo y fraude financiero: algunos delincuentes usan los keyloggers para obtener beneficios económicos y realizar actividades fraudulentas. Por ejemplo, para robar los datos de acceso bancario de la víctima, los números de tarjetas o las credenciales de su monedero criptográfico y usar esa información para realizar sus propios pagos.

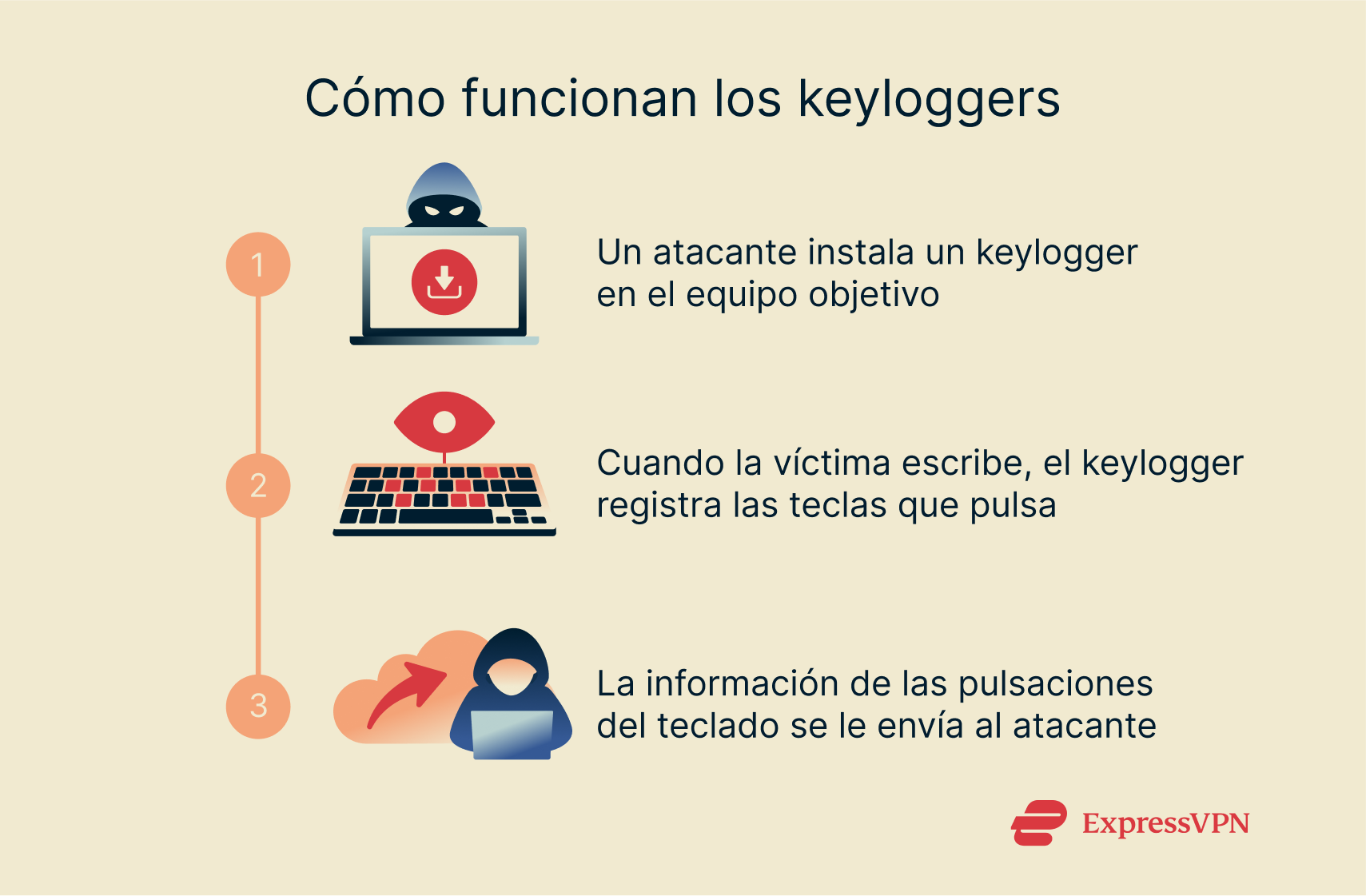

¿Cómo se detecta un keylogger?

Por su propia naturaleza, los keyloggers son sigilosos y difíciles de detectar, pero existen determinadas herramientas y señales de advertencia que puedes usar para localizarlos.

Las señales de alerta más habituales

Un keylogger puede afectar al rendimiento de tu dispositivo de las siguientes maneras:

- Demoras y pausas al teclear: el keylogger se activa cada vez que pulsas una tecla, lo cual tiene un impacto leve en tu dispositivo que se termina notando en el rendimiento. Por ejemplo, podrías notar que al teclear hay una pequeña pausa entre la pulsación y la aparición de la letra o la acción en la pantalla.

- Procesos desconocidos en segundo plano: los keyloggers operan sigilosamente en segundo plano mientras realizas tus tareas habituales, pero muchas veces puedes detectarlos en la lista de procesos activos de tu ordenador, ya sea desde el Administrador de tareas en Windows (CTRL + Shift + ESC) o desde el Monitor de actividad en Mac (Comando + Barra espaciadora).

- Secuestro del navegador o de la aplicación: los keyloggers pueden combinarse con otras herramientas maliciosas, como secuestradores de navegadores o aplicaciones, los cuales permiten que los ciberdelincuentes cambien la configuración de tu navegador o aplicación de forma remota. Vigila de cerca las aplicaciones que más usas y tu navegador de Internet para detectar cualquier cambio que no recuerdes haber hecho.

- Indicios en dispositivos móviles: algunas de las señales de la presencia de un keylogger en un móvil es que este se calienta más de lo normal debido a procesos adicionales en segundo plano al escribir, un consumo de batería mucho más rápido de lo habitual o la presencia de aplicaciones desconocidas y un rendimiento lento.

Herramientas para detectar keyloggers

Si bien los keyloggers suelen ser difíciles de detectar, existen varias herramientas que pueden ayudarte a identificarlos y eliminarlos. Entre ellas, las siguientes:

- Programas antimalware: un antivirus puede detectar los keyloggers para ponerlos en cuarentena o eliminarlos de tu dispositivo. Lo mejor es que te asegures de estar usando un programa fiable para obtener mejores resultados y elegir uno que cuente con funciones antirrootkit, puesto que los keyloggers más avanzados suelen ocultarse como rootkits que afectan a las capas más profundas del sistema.

- Listas de aplicaciones y extensiones instaladas: otra forma sencilla de buscar indicios de keyloggers en cualquier dispositivo es revisar la lista de aplicaciones y extensiones de navegador. Quizás te aparezcan aplicaciones o extensiones que no reconoces, por lo que puedes investigar para saber más sobre ellas, ya que podrían ser keyloggers ocultos.

- Inspecciones físicas: si sospechas que puede haber algún keylogger físico en tu dispositivo, deberías realizar una inspección visual. Puedes revisar el dispositivo por tu cuenta o llevárselo a un técnico de confianza que pueda abrirlo con seguridad y echar un vistazo de cerca a los componentes internos para detectar cualquier signo de manipulación.

¿Qué hacer si sospechas que tienes un keylogger?

La detección es solo una parte de la solución cuando se trata de hacer frente a dispositivos y programas maliciosos, como los keyloggers. De hecho, es posible que el delincuente que lo instaló ya tenga acceso a tus datos, aun cuando hayas conseguido dar con el keylogger utilizando cualquiera de los métodos mencionados. Por ello, es importante seguir los pasos adecuados, como los siguientes:

- Desconecta el dispositivo de Internet para que el keylogger no pueda transmitir más datos a terceros.

- Realiza un análisis completo del sistema de tu dispositivo para encontrar rastros de software keylogger y eliminarlos con la ayuda de tu antivirus. Quizás también tengas que desinstalar la aplicación o aplicaciones sospechosas de forma manual y, si es necesario, realizar un restablecimiento completo de fábrica para eliminar cualquier rastro de keylogger en tu dispositivo.

- Actualiza y cambia las credenciales de acceso a las cuentas y plataformas que puedan estar en peligro, especialmente las de cuentas bancarias online. Activa la autenticación de dos factores si es posible, para conseguir una seguridad mayor. Si sospechas que alguna cuenta ha sido vulnerada, notifica inmediatamente a las plataformas afectadas, por ejemplo, a tu entidad bancaria.

- Informa de la situación a las autoridades y profesionales pertinentes. Si te encuentras en Estados Unidos, puedes denunciar los ataques de keyloggers al IC3 (Internet Crime Complaint Center) o a la FTC (Federal Trade Commission), así como ponerte en contacto con la policía local para que te indique los pasos a seguir.

Cómo protegerte de los keyloggers

Puede ser muy difícil detectar los keyloggers y hacerles frente. Lo mejor es tomar medidas para prevenirlos y usar los siguientes métodos para proteger tu dispositivo de posibles ataques.

Usa antivirus

Los antivirus no son una solución en el caso de los keyloggers físicos, pero suelen ser bastante eficaces para eliminar los keyloggers de software, así como para evitar que infecten tu dispositivo.

Mantén unos hábitos de navegación seguros

Como se explicó anteriormente, los ciberdelincuentes suelen enviar keyloggers y otros tipos de software malicioso a través de enlaces de phishing y páginas web falsas. Así que deberías seguir los siguientes consejos para usar Internet de forma segura y protegerte:

- Nunca hagas clic en enlaces sospechosos, especialmente en los que provienen de correos electrónicos desconocidos o de fuentes sospechosas.

- Usa un navegador más seguro como Tor o Brave y extensiones de navegador seguras siempre que sea posible.

- Usa herramientas de seguridad útiles. Por ejemplo, Threat Manager de ExpressVPN es una herramienta incluida en las suscripciones a ExpressVPN que minimiza el riesgo de descargar archivos no seguros o aplicaciones maliciosas sin querer, ya que bloquea páginas web conocidas por ser peligrosas.

Protege tus dispositivos físicos

El riesgo que implican los keyloggers físicos suele ser inferior al que suponen los keyloggers basados en software, ya que son más difíciles de instalar. No obstante, nunca dejes desatendido tu dispositivo en ningún momento en lugares públicos, como cafeterías, aeropuertos, instituciones educativas y entornos de trabajo. También ten cuidado al usar dispositivos desconocidos, como memorias USB o discos externos.

Usa la autenticación de dos factores y gestores de contraseñas

Estas herramientas no te protegerán de los keyloggers, pero te ayudarán a mitigar sus daños si alguno llega a infiltrarse en tu dispositivo.

- La autenticación de dos factores le proporciona una capa adicional de seguridad a tus cuentas, de modo que, aunque alguien conozca tu contraseña, no podrá iniciar sesión y robar tu identidad.

- Los gestores de contraseñas como ExpressVPN Keys guardan todos los datos de tus contraseñas y los utilizan para rellenar los formularios de inicio de sesión de forma automática, por lo que no tendrás que escribir las contraseñas cuando accedas a las cuentas. De esta manera, resultará mucho más difícil que alguien pueda robar tus credenciales usando un keylogger.

Preguntas frecuentes sobre los keyloggers

¿Se puede detectar un keylogger con facilidad?

No, los keyloggers pueden ser bastante difíciles de detectar, tanto en formato físico como digital. No obstante, las inspecciones visuales pueden ayudarte a detectar los keyloggers físicos, mientras que los programas antimalware pueden ayudarte a identificar los keyloggers de software. Otro consejo es estar atentos a los posibles indicios de que hay keylogger en el dispositivo, como la disminución del rendimiento o los fallos y bloqueos inesperados.

¿Qué tipos de keylogger existen?

Existen dos formas distintas de keyloggers: los de hardware y los de software. Un ejemplo de keylogger de hardware podría ser una unidad USB maliciosa conectada a un ordenador para rastrear y transmitir las pulsaciones del teclado. Por otro lado, un keylogger de software sería un programa a nivel de API que captura las señales enviadas desde el teclado que registra de forma efectiva cada una de las teclas que pulsa el usuario.

¿Los keyloggers son ilegales?

No del todo. Por ejemplo, las personas pueden instalar keyloggers en sus propios dispositivos sin que esto suponga una infracción de la ley o en el dispositivo de otro usuario con su consentimiento, lo cual también sería completamente legal. No obstante, el uso de keyloggers suele convertirse en ilegal si se instalan sin el consentimiento o el conocimiento del propietario del dispositivo, ya que esto infringe varias leyes y normativas sobre privacidad, como el Reglamento General de Protección de Datos. No obstante, no debemos olvidar que las leyes pueden variar de un país a otro.

¿Cómo puedo saber si tengo un keylogger?

La mayoría de las víctimas ignoran que su equipo está infectado con un keylogger, ya que este tipo de software actúa de manera extremadamente discreta. No obstante, se pueden detectar ciertos signos de la presencia de un keylogger, como un rendimiento lento y bloqueos inesperados. También puedes usar un antivirus para analizar tu sistema y eliminar las amenazas de keylogging basadas en software.

¿Cuál es la diferencia entre un keylogger y un spyware?

Spyware es un término amplio que se aplica a todos los programas maliciosos que recopilan datos sobre las actividades informáticas de un usuario sin su consentimiento. Por otro lado, los keyloggers son un tipo específico de software espía, capaz de registrar las pulsaciones de las teclas y transmitir esa información a terceros, aunque no siempre se usan con fines ilegales.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN