モバイルセキュリティ完全ガイド│スマートフォンの安全対策

今日、スマートフォンは日常生活に欠かせない存在となっています。メッセージの確認、お金の管理、写真アップロード、チケットの保存、さらには仕事のタスクまで、スマートフォンはあらゆる用途に使われています。スマートフォンにはこれほど多くのデータが詰まっているわけですから、窃盗や詐欺犯罪の格好の標的となるのも当然でしょう。スマートフォンのセキュリティを強化するのに高度な技術スキルは必要ありませんが、シンプルで確実なセキュリティ対策を導入する必要があります。

この記事では、スマートフォンの日常的な利便性を損なうことなく、サイバー脅威から端末を守るためのシンプルで確実なモバイルセキュリティ対策と設定手順をご紹介します。

モバイルセキュリティとは?重要な理由は?

モバイルセキュリティとは、マルウェア、ハッキング、データ漏洩、さらには紛失や盗難といった様々な脅威から端末と情報を守るためのツールと対策の総称です。

モバイルセキュリティの構成要素とは?

モバイルセキュリティはいくつかの大まかな要素で構成されます。これらは公式基準というわけではありませんが、要素を分別することで主なリスクと防御策をカテゴリ分けしてモバイルセキュリティを明確に可視化できます。

- デバイスハードニング:これはスマートフォン自体に組み込まれたセキュリティ対策を指します。例えば、画面ロック、生体認証、ストレージの暗号化、紛失・盗難時の端末保護機能(リモートでの「位置確認/ロック/データ消去」)などのメカニズムが挙げられます。

- アカウントハーデニング:スマートフォンで利用しているアカウントIDに対するセキュリティ対策を指します。メール、銀行、ソーシャルメディアなどのサービスを不正アクセスから守るため、パスキーや多要素認証といった安全なログイン設定が挙げられます。

- モバイルアプリのセキュリティ:インストールするモバイルアプリ・ソフトウェアのセキュリティ対策。例えば、アプリは信頼できるソースからのみダウンロードすること、アプリに付与する権限の確認、マルウェア脆弱性を防ぐためアプリは更新して常に最新の状態に保つ、などといった対策が推奨されます。Play プロテクトやApp Storeにはアプリ審査がありますが、安全を保証するものではありません。

- ネットワークの衛生管理: インターネット通信に対するセキュリティ対策を指します。VPN(仮想プライベートネットワーク)などといったセキュリティツールや暗号化技術を導入することで、セキュリティが不十分な公共ネットワーク利用時に安全を確保したり、オンライン上のアクティビティの傍受リスクを軽減できます。

モバイルセキュリティの対象者は?その理由は?

モバイルセキュリティの対象者は、公共Wi-Fiを利用する学生、外出先で社内メールをチェックするビジネスマン、写真や銀行アプリを利用する方など、スマートフォンを利用しているすべての人が対象です。

サイバー犯罪は大規模に試行される傾向があり、自動化でパスワードを何百万回も総当たりする攻撃や、ダウンロード回数が数千回記録されているアプリにマルウェアが潜んでいることがあります。一方で、電車内でロックし忘れたスマホを紛失したり、混雑したバーでひったくられるといった日常的なリスクもあります。

スマートフォンは個人だけでなく、企業にとっても重要なセキュリティ課題でもあります。従業員の端末が侵害されると、攻撃者が社内メール、共有ファイル、クラウドサービスにアクセスする危険性があります。

代表的なモバイルセキュリティの脅威

モバイルセキュリティの脅威は、いくつかの種類に分けられます。被害が及ぶ前に適切な対策を導入するためにも、脅威の大まかな種類やパターンを把握することが重要です。

1. マルウェアとウイルス

マルウェアは悪意のあるソフトウェアの総称であり、ウイルスはその中でも最も有名なマルウェアの一種です。

マルウェアは、サイドローディングされたアプリ、悪質な広告、権限の悪用などを介して端末に侵入します。例えば、安全を装った偽アプリをインストールすると、ログイン情報が盗まれたり、セキュリティコードが傍受されたり、スパイされる(バンキング型トロイの木馬やストーカーウェアが潜んでいるアプリ)といった被害が及びます。

マルウェア被害は非常に深刻で、2024年にはGoogle Play Protect(プレイ プロテクト)のリアルタイムスキャン機能により、Google Playストア外からインストールされた1,300万件以上の悪意あるアプリが新たに検出されたことが公表されました。更に、セキュリティ企業であるZimperium社によると、2022年から2023年にかけてバンキング型トロイの木馬が急増し、銀行アプリを標的とするマルウェアファミリーの数が10から29に増え、ほぼ3倍に増加したと報告しています。

2. アプリベースの脅威とスパイウェア

モバイル脅威はインストールしたアプリが侵入経路となっています。注意すべきアプリはおおよそ3つのグループに分類されます。

1つ目は過剰な権限を要求し、必要以上のアクセスを求めるアプリです。例えば、連絡先やマイクへのアクセスを要求するゲームなどが挙げられます。2つ目はセキュリティに欠けるアプリで、コーディングやデータ処理が脆弱だとユーザー情報が晒される恐れがあります。3つ目は、位置情報・メッセージ・通話・キー入力を密かに追跡し第三者に送信するスパイウェアを含む悪意のあるアプリです。

3. Wi-Fiやネットワークの脆弱性

カフェ・空港・ホテルなどの公共Wi-Fiは便利ですが、ネットワークのセキュリティに付け込んだ犯罪も多いです。例えば、サイバー犯罪者が「Hotel Guest Wi-Fi(ホテルゲストWi-Fi)」のように正規に見せかけた本物と瓜二つの偽ホットスポットを作成し、そのネットワークに接続すると中間者攻撃(MITM攻撃)が仕掛けされ、通信が傍受・改ざんされるなどといった被害があります。

公共Wi-Fiのもう一つの代表的な被害はセッションハイジャックです。攻撃者は被害者のクッキーやセッショントークンを公共Wi-Fi上で盗み、被害者になりすましてサービスにアクセスします。最近の大半のアプリやサイトは「HTTPS」を採用していますが、上記のような偽ホットスポットのケースや公共Wi-Fi利用時のセキュリティ対策が不十分だと、ユーザーアカウントやデータが危険にさらされる危険性があります。

4. SIMカード攻撃またはSIMスワップ詐欺

SIMカードを抜き取られると、複製されたりデータを別のカードにコピーされる恐れがありますが、最近よくあるのは「SIMスワップ(SIMスワップ詐欺)」で、攻撃者がモバイル事業者を騙して被害者の電話番号を自身のSIMカードに移行(乗っ取り)させる手口です。これが成功すると、攻撃者は被害者の通話やSMSメッセージ(ワンタイムパスワードや復旧リンクを含む)を受信できます。

また、モバイルネットワークが通話やテキストメッセージのルーティングに現在も使用している「シグナリングシステム7(SS7)」プロトコルもセキュリティリスクの原因となっています。最新の保護対策が欠如しているため、犯罪者がネットワークをハッキングしてメッセージを傍受したり、通話を盗聴したり、スマホ経由で位置情報を追跡する恐れがあります。これは古い通信システムが起因したセキュリティリスクの例で、残念ながらユーザー自身ではSS7攻撃を直接的に防ぐことはできません。

5. フィッシングとソーシャルエンジニアリング

ソーシャルエンジニアリングは、被害者に機密情報を明かすよう仕向ける手口であり、その中でも最も一般的な手法がフィッシングです。スマートフォンでは、アカウントがロックされたという偽の警告や(架空の)荷物が届いているなど緊急性を装った偽のメッセージ(スミッシング)が代表的です。

リンクをクリックすると正規サイトを装った偽サイトへ誘導され、そこで機密情報を入力すると犯罪者の手に渡ってしまいます。スマートフォンは画面が小さめで、思わずタップ操作してしまうことも多く、こうした詐欺の標的になりやすいです。

6. 物理的脅威

サイバー攻撃以外にも物理的な脅威もあり、最も単純な手口が最も危険な場合もあります。例えば、公共の場で暗証番号を入力する様子を肩越しに覗き見(「ショルダーサーフィン」と呼ばれます)し、その直後にスマートフォンをひったくりする犯罪者もいます。端末と暗証番号を物質的に手に入れた犯罪者は、被害者が窃盗対応できる前にロックを解除し、アカウントにアクセスして損害を及ぼします。

モバイルセキュリティ対策

スマートフォンを安全に保つ秘訣は「多重防御」にあります。複数のセキュリティ対策を導入することで、各セキュリティ層が他の層の脆弱性をカバーし、サイバー攻撃の侵入を大幅に困難にできます。

1. 堅牢な画面ロックを設定する

ロック画面はスマートフォンの第一のセキュリティ層でもあり、最も重要な防御手段です。単純なスワイプや脆弱なパターンは破られやすいですが、複雑なPINやパスワードを設定すれば、簡単にロック解除される心配はありません。

大半のスマートフォン機種では、指紋認証や顔認証などの生体認証も利用できます。但し、これらは主に利便性に優れた機能であり、セキュリティレベルがそこまで高いとは言えないため、複雑なPINやパスワードと併用するのがおすすめです。

2. 二要素認証を有効にする

二要素認証(2FA)を有効にすればログイン時に追加の認証ステップが発生しますので、たとえパスワードが盗まれてもアカウントにアクセスされることはありません。メール、銀行アプリ、クラウドストレージなど機密情報を扱うアカウントでは必ず有効にしましょう。

なお、SMSコードはSIMスワップ攻撃で乗っ取られる可能性があるため、認証アプリやパスキーを選ぶのが最善です。パスワードはExpressKeysのような高度なパスワードマネージャーを使えば、長くてユニークなパスワードを生成したり安全なボルトに保存できます。一番最強なのは、ハードウェアキー(YubiKeyなど)の使用です。ほとんどのハードウェアセキュリティキーはUSB-CまたはNFC(近距離無線通信)の接続オプションを備えており、大半のスマートフォンで使用できるようになっています。

3. 安全なウイルス対策アプリをインストールする

ウイルス対策ソフトは、悪意のあるファイル、フィッシング攻撃、スパイウェアを検知・ブロックしデバイスの侵害を防止します。高性能なウイルス対策モバイルアプリは、フィッシング攻撃を警告したり、アプリ・リンク・ダウンロードファイルをスキャンして不審な動作を検知する他、スマートフォンの内蔵機能にはない、より高度で包括的な保護機能を提供しています。

4. 端末と機密データを暗号化する

Android機種では、PIN・パスワード・生体認証によるロック画面設定時に暗号化が自動的に有効化されており、認証なしでファイル閲覧ができないようになっています。iPhoneでは、こちらの手順から端末に保存されているデータのエンドツーエンド暗号化(E2EE)を有効化できます。

暗号化は端末自体だけでなくメッセージアプリなどでも採用されています。例えば、SignalやWhatsAppなどのメッセージアプリもE2EEを採用しており、メッセージの内容は送信者と受信者以外には読めないようになっています。このようなアプリは、暗号化が実装されていないSMSやメッセージアプリと比べて安全性が高いです。

5. VPNを使う

「VPN(仮想プライベートネットワーク)」は、スマートフォンやアプリに内蔵されている暗号化技術よりもさらに強力な保護層を追加します。VPNは、スマートフォンの保存データやメッセージ内容の保護だけでなく、端末から送受信される全ネット通信を暗号化します。

通信内容の盗聴を防止できますので、特に公共Wi-Fiを利用する際に便利です。ExpressVPNのような高性能VPNは、安全な仮想トンネルを構築して通信内容を万全に隠し、IPアドレスもマスキングします。

VPNの使い方はとても簡単です。アプリをダウンロードして、サインインしてサーバーに接続するだけでOKです。接続をオフにするまで、スマートフォンのすべての通信が暗号化されます。

6. OSとアプリを最新の状態に保つ

ソフトウェアの更新は最も重要な防御策の一つです。プログラムやOSには「脆弱性」と呼ばれるセキュリティ上の欠陥が含まれており、サイバー犯罪者は脆弱性を悪用してデバイスに侵入しデータを盗みます。

これに対抗するため、開発者はこれらの欠陥を修正しセキュリティ上の隙間を塞ぐ「パッチ」を含んだ更新プログラムを定期的にリリースしています。そのため、OSとアプリの両方で自動更新の設定を有効にしておきましょう。

7. 公共ネットワークではBluetooth、NFC、自動接続をオフにする

スマートフォンの無線通信機能(BluetoothやNFCなど)は、端末への物理的な接続を必要としないサイバー攻撃の侵入経路となり得ますので、利用していない時はオフにしましょう。

また、古い端末や見覚えのないペアリング済みデバイスは削除する他、Wi-Fi自動接続機能はオフにしましょう。これにより、正規ネットワークを装った偽のホットスポットにスマートフォンが自動接続されるのを防げます。

8. アプリは信頼できるソースからダウンロードする

アプリはスマートフォンに脅威が侵入する代表的な経路の一つです。アプリをダウンロードする際は、審査を通過したアプリだけが公開されるGoogle PlayストアやAppleのApp Storeを利用しましょう。

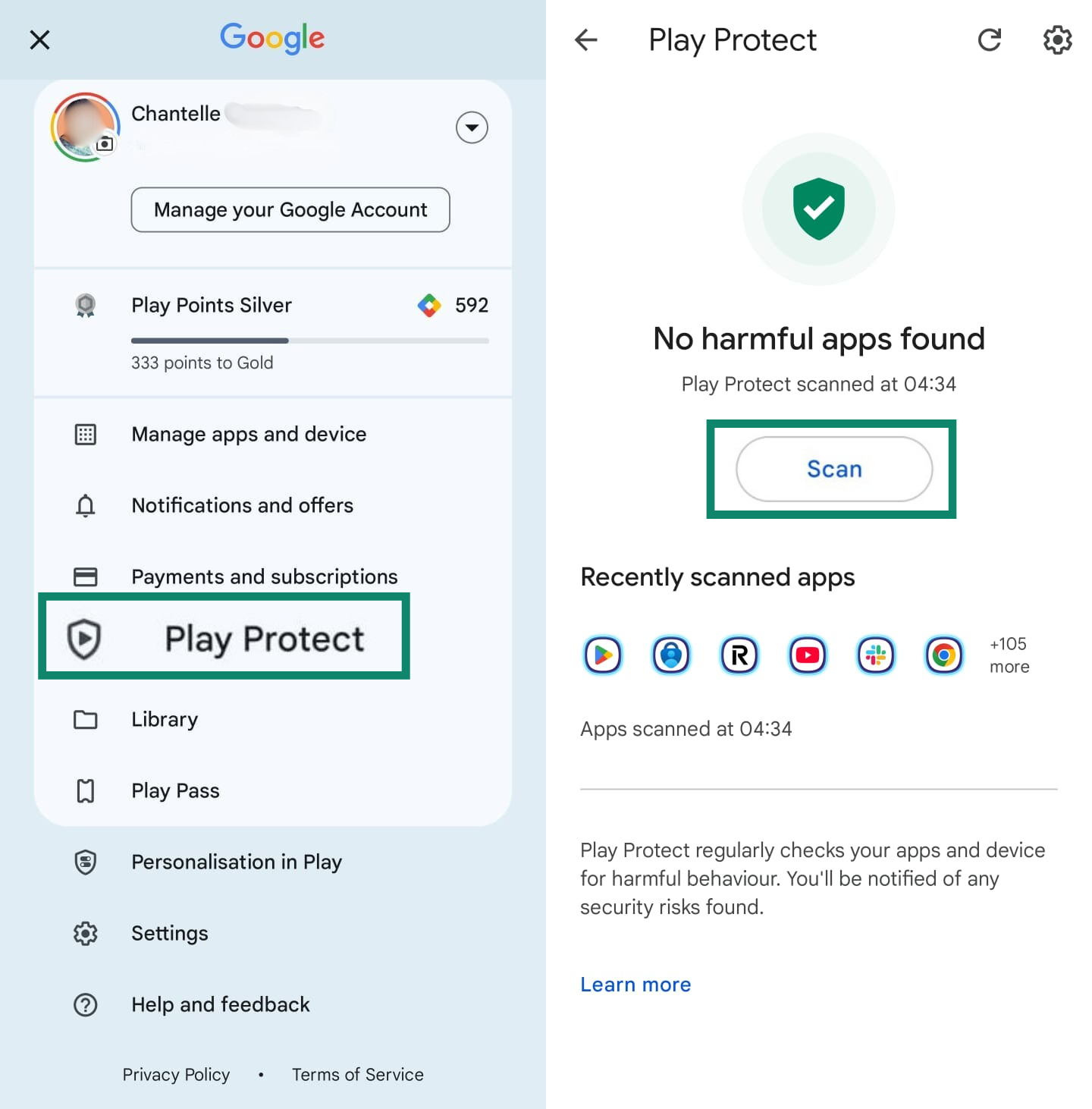

また、AndroidではGoogle Play プロテクトがバックグラウンドでアプリをスキャンし、有害な兆候があれば警告します。非公式ストアやランダムなサイトにはこのような保護機能がないので、サイドローディングするとマルウェア感染するリスクが大幅に高まります。

9. アプリの権限とバックグラウンド処理を確認する

アプリをインストールする際、カメラ・マイク・位置情報など端末機能へのアクセス許可を求められます。アプリの機能に必要な最低限の権限のみを許可して、アプリのアクセス権は最小限に抑えましょう。

例えば、電卓アプリに位置情報のアクセス権は必要ありません。端末設定で定期的にアプリ権限を確認し、不要なアクセス権(許可)は取り消してください。

Androidの場合

- Settings(設定)を開き、Apps(アプリ)に進みます。

- Androidの機種に応じて、「More(その他のオプション)」(または「Permissions(権限)」)をタップし、Permission manager(権限マネージャー)を選択します。アプリに必要のない権限は取り消します。

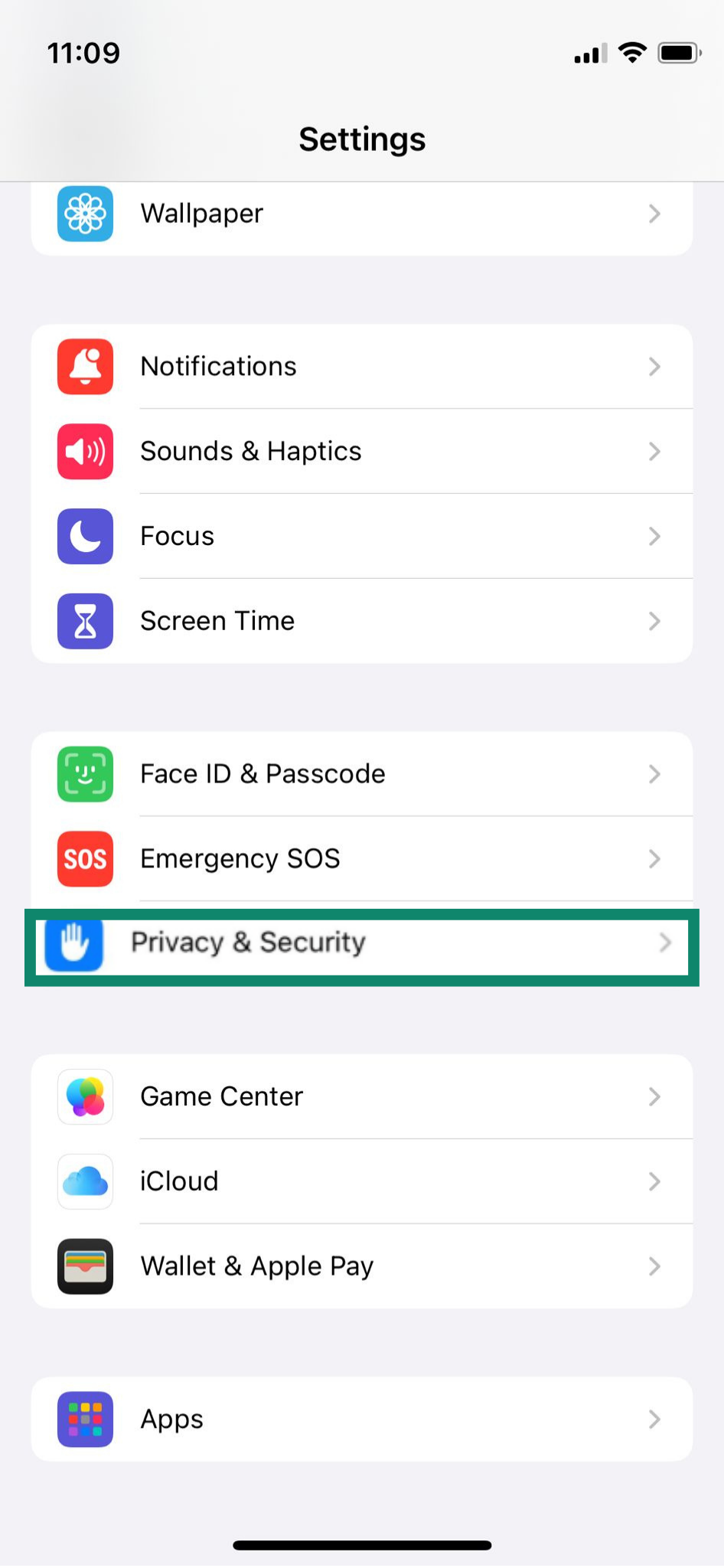

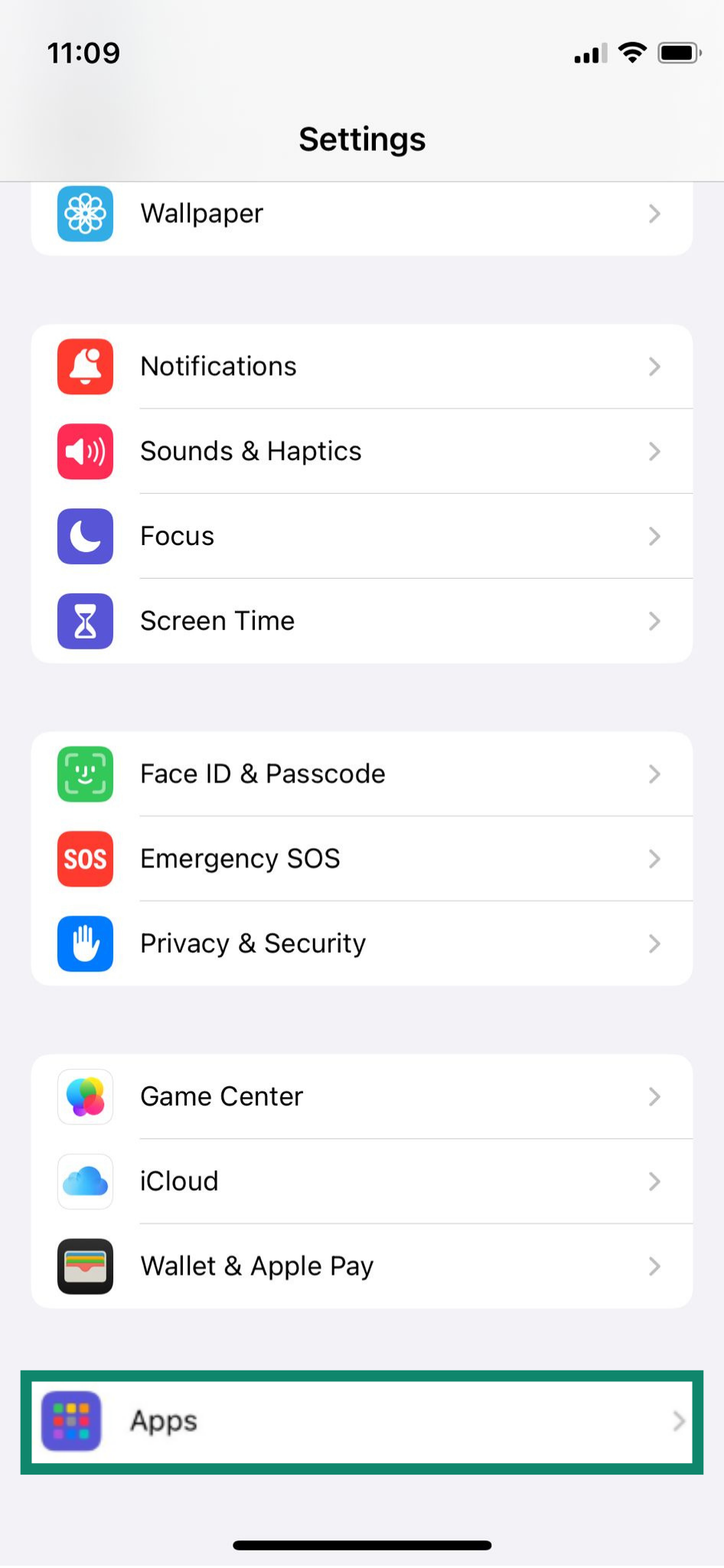

iPhoneの場合

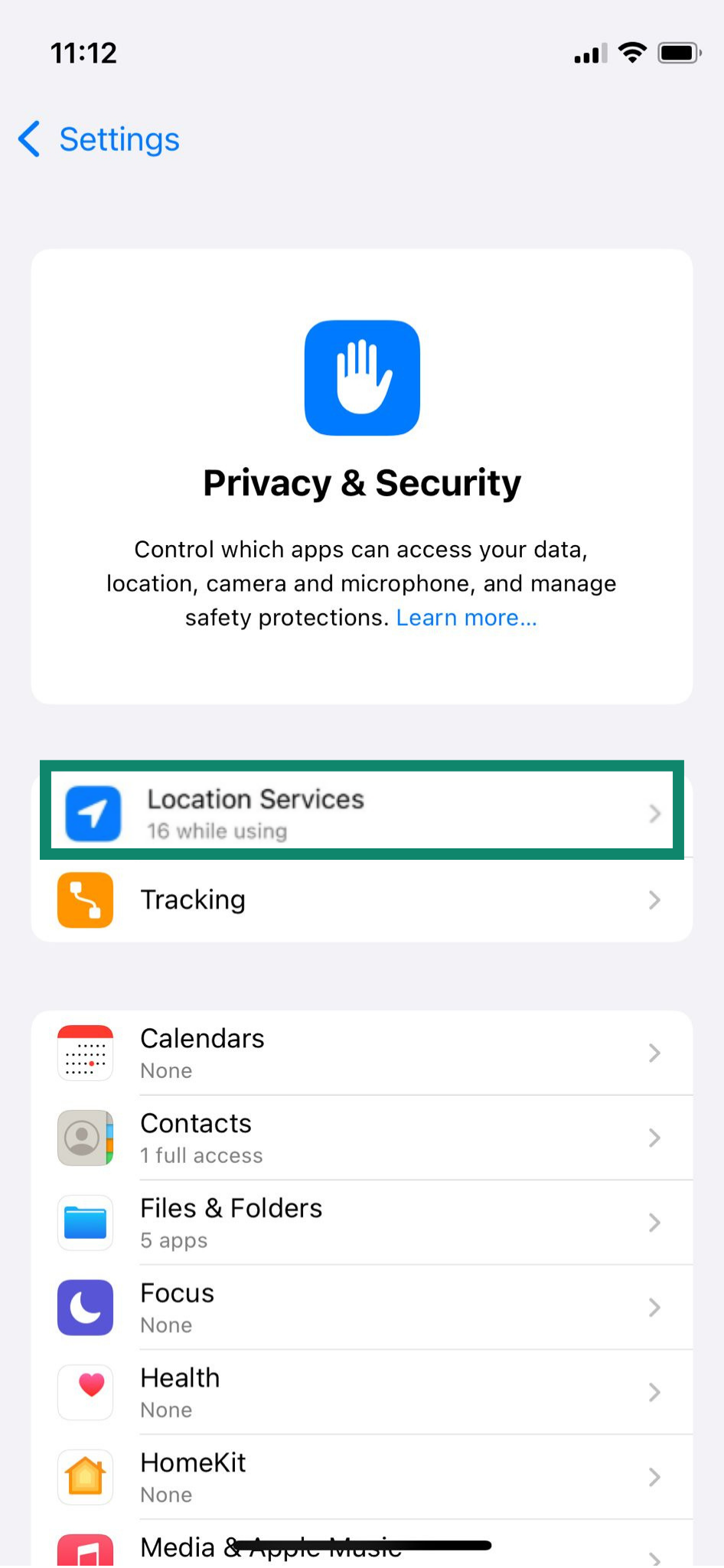

- Settings(設定)を開き、Privacy & Security(プライバシーとセキュリティ)に進みます。

- Location Services(位置情報サービス)を選択し、位置情報へのアクセスが必要ないアプリのアクセス許可を取り消します。

- Privacy & Security(プライバシーとセキュリティ)に戻ります。下にスクロールし、Bluetooth(Bluetooth)、Camera(カメラ)、Microphone(マイク)などのオプションを選択して、アプリのアクセス権を確認します。必要に応じて権限をオフに切り替えます。

別の方法として、Settings(設定) > Apps(アプリ)から、各アプリで有効になっているアクセス権を個別で確認することもできます。

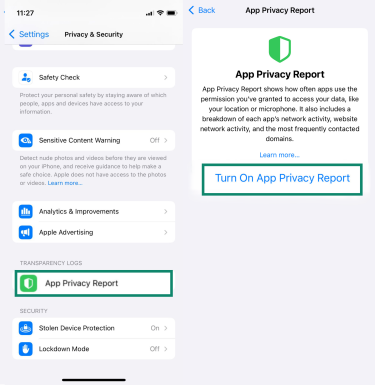

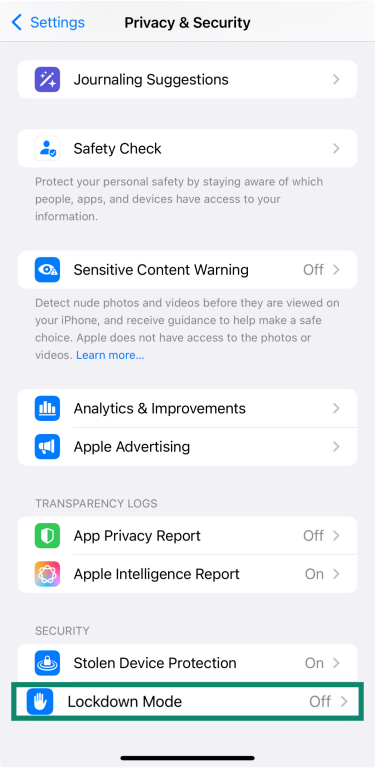

また、Settings(設定)> Privacy & Security(プライバシーとセキュリティ)> App Privacy Report(アプリプライバシーレポート)>「Turn On App Privacy Report(アプリプライバシーレポートをオンにする)」から、各アプリが許可されている権限の使用状況や、バックグラウンドでどのデータにアクセスしているかを確認することもできます。

10. リモートロックとデータ消去オプションの有効化

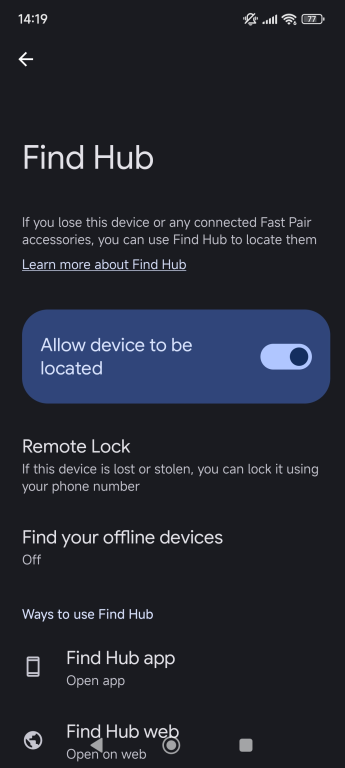

Find My(Apple)やGoogleのFind Hub(Android)といったサービスは、スマートフォンを紛失または盗難に遭った際のセキュリティ対策として便利です。これらのサービスでは、地図上で端末の位置を確認したり、カスタムメッセージ付きでリモートロックをかけたり、必要に応じて個人データをすべて消去したりできます。これらの機能が有効になっていることを確認し、動作を確認するためテストすると良いでしょう。

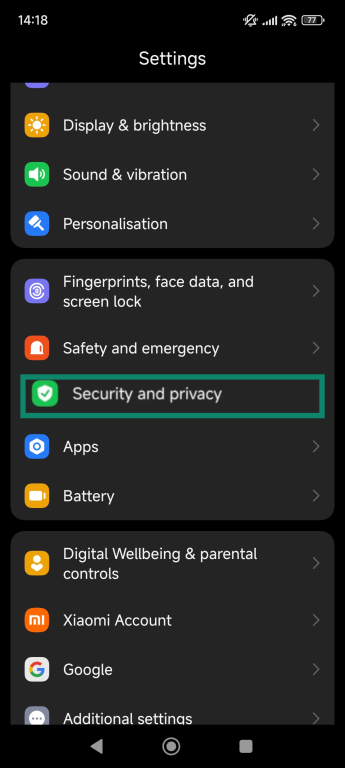

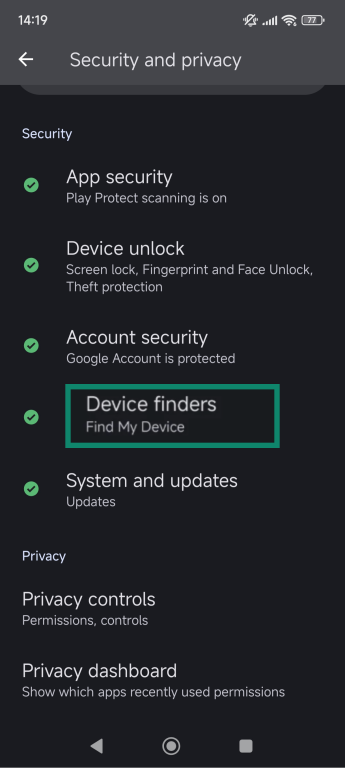

Androidの場合

- Settings(設定)を開き、Security and privacy(セキュリティとプライバシー)に進みます(機種によってはSecurity(セキュリティ))。

- 「Find My Device(デバイスを探す)」をタップします。

- 有効にします。

iPhoneの場合

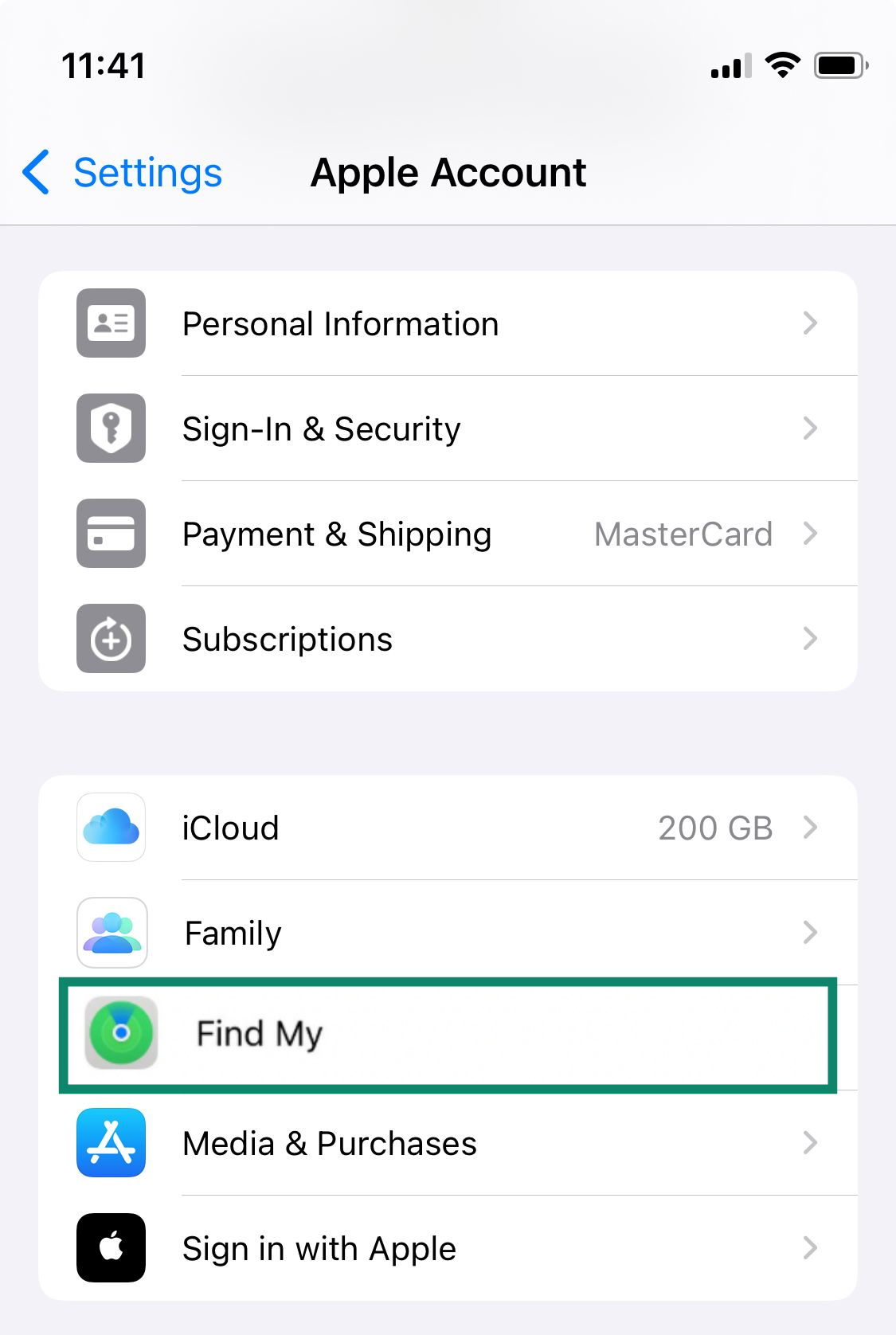

- Settings(設定)を開き、上部のApple ID name(Apple ID名)をタップします。「Find My(探す)」を選択します。

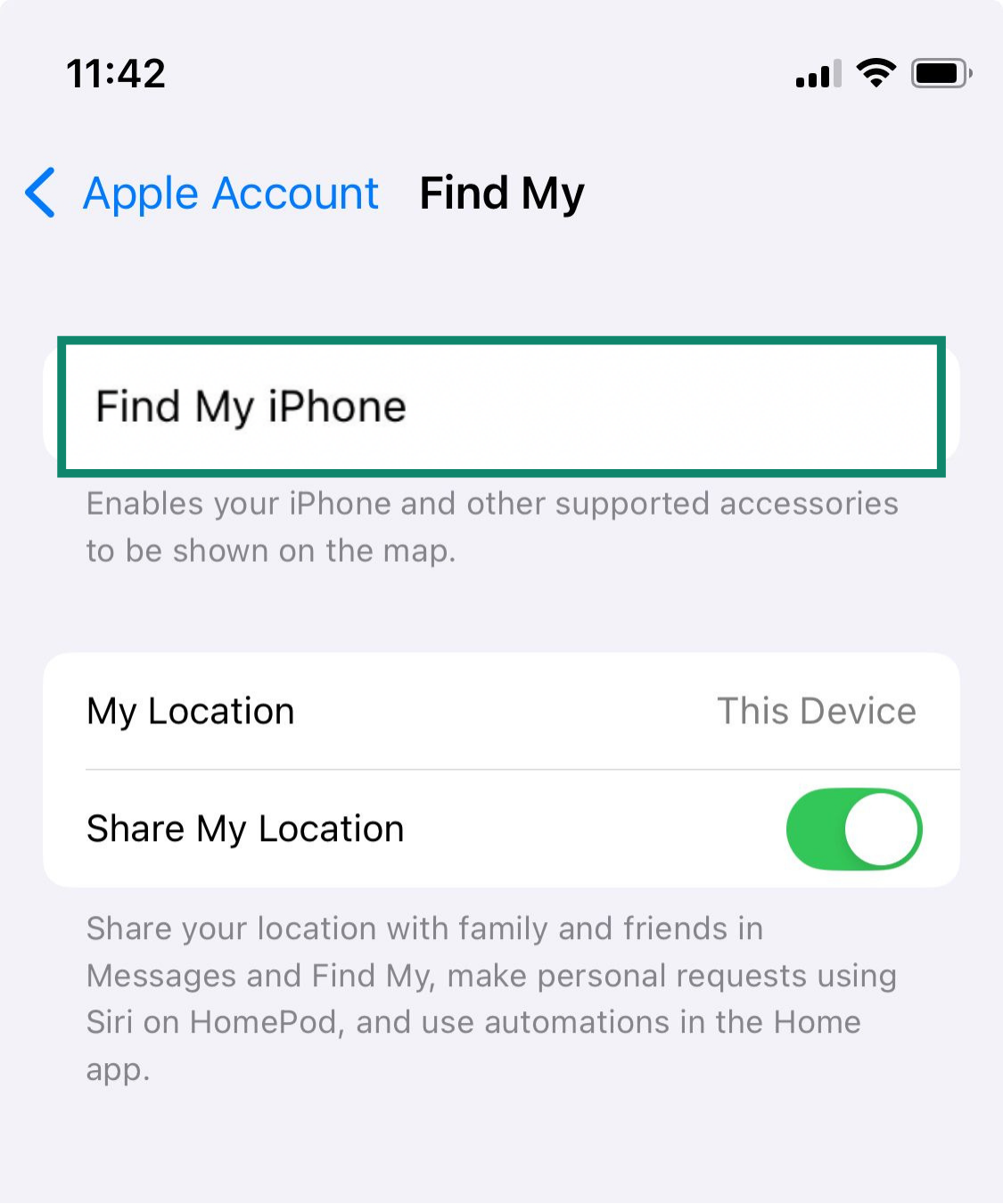

- 「Find My iPhone(iPhoneを探す)」をタップします。

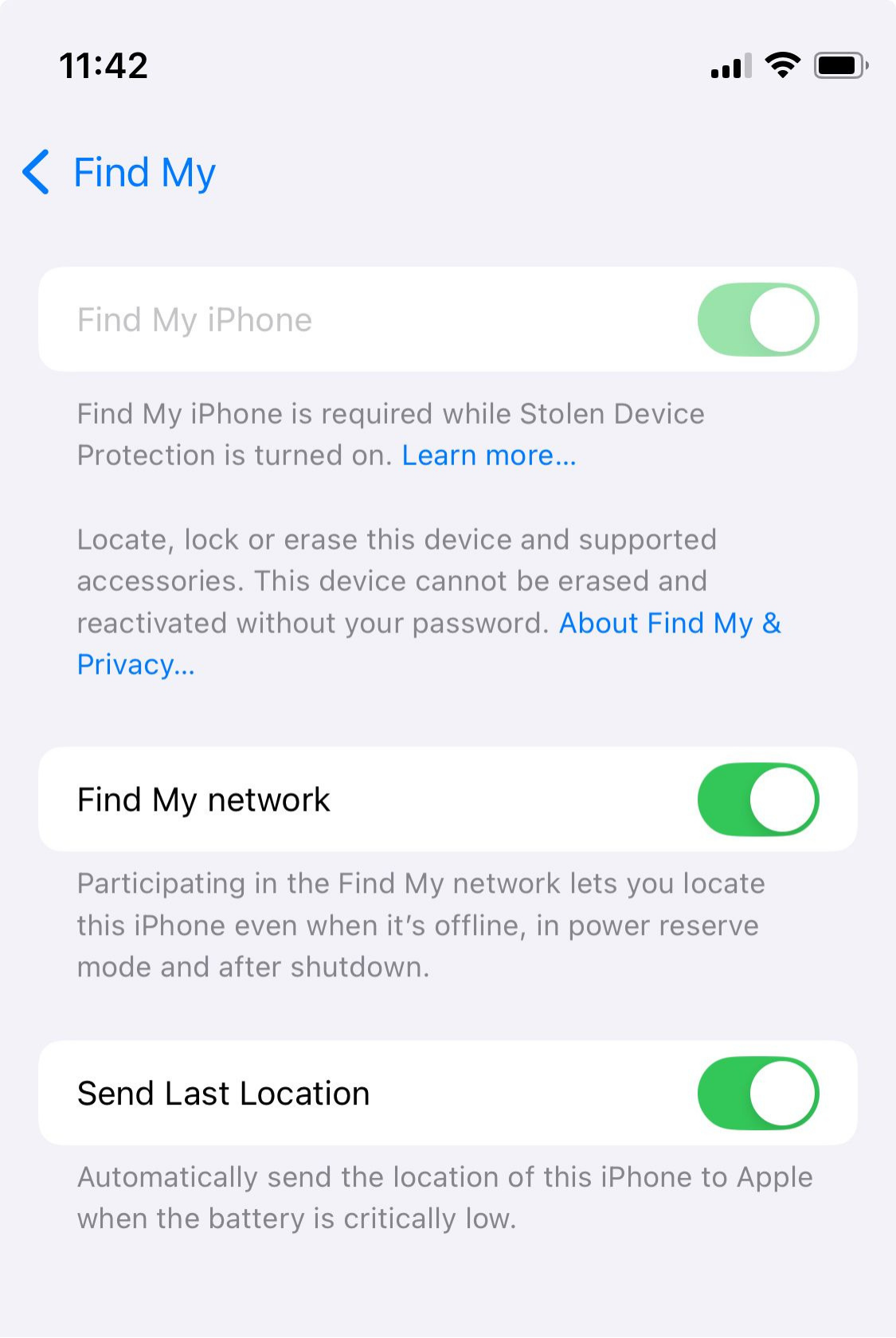

- 「Find My iPhone(iPhoneを探す)」、「Find My network(探すネットワーク)」(オフライン時でも位置を検索できます)、「Send Last Location(最後の位置情報を送信する)」(バッテリー残量が少なくなった際に端末の位置情報をAppleに送信する機能)をオンにします。

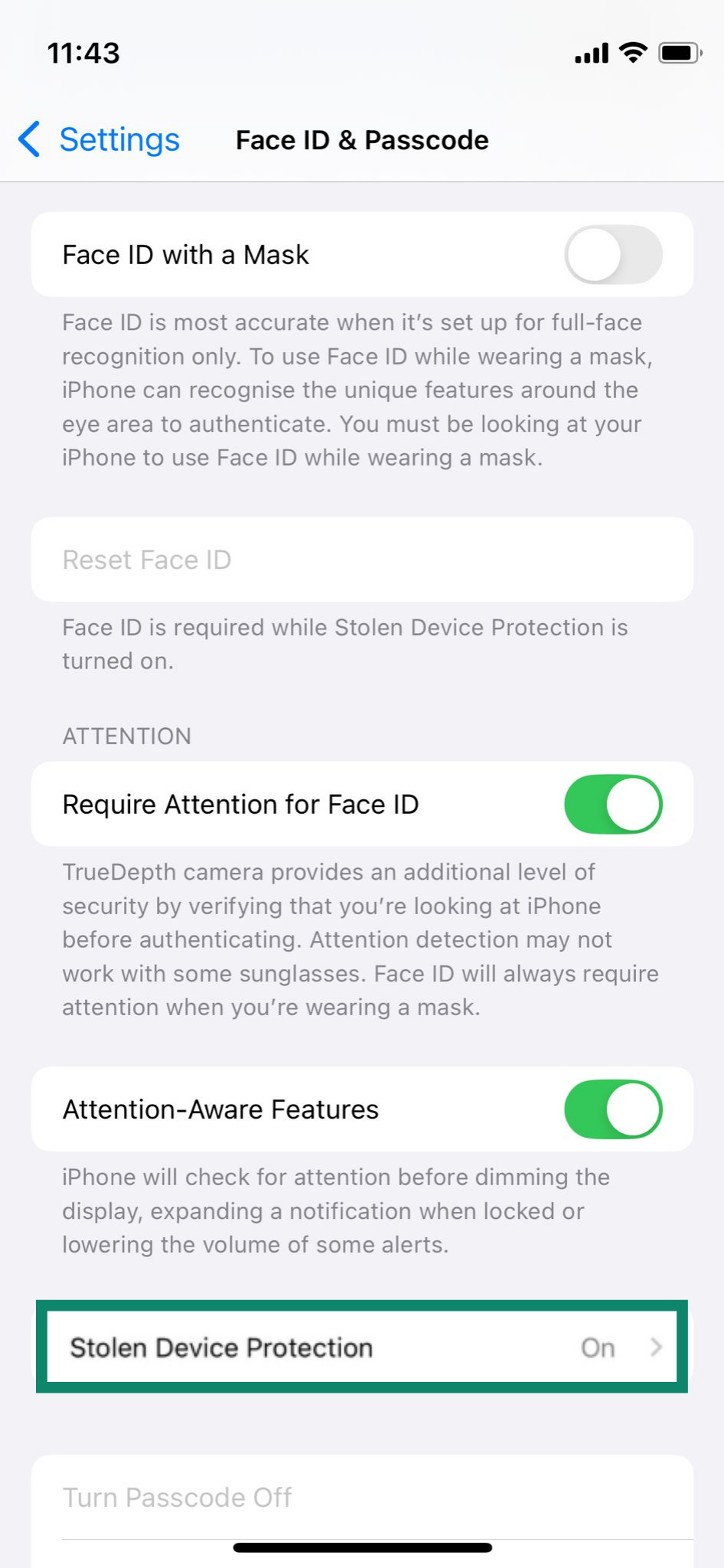

iPhoneでは「盗難デバイスの保護」機能も有効にしてください。自宅など安全な場所から離れると、機密性の高い操作を行うには生体認証が必要となります。

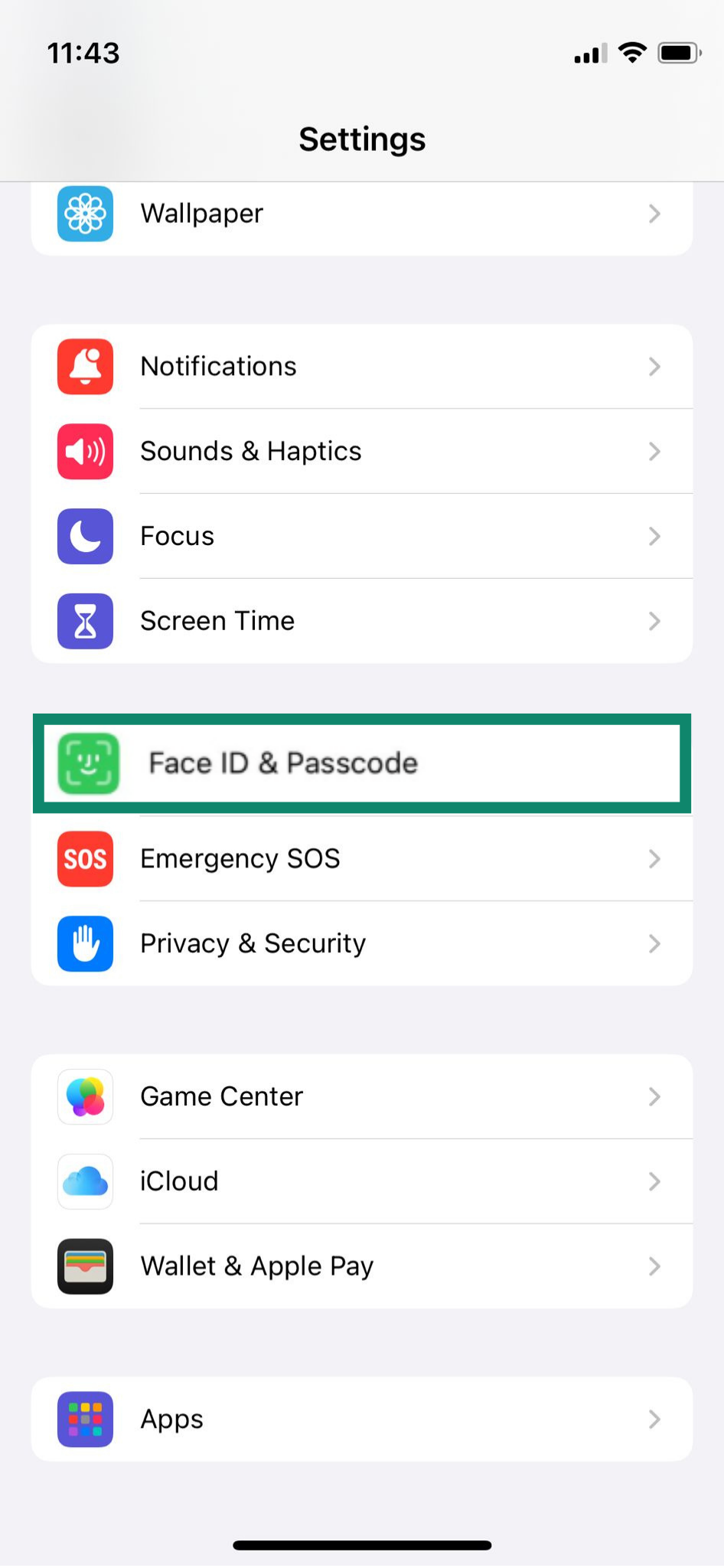

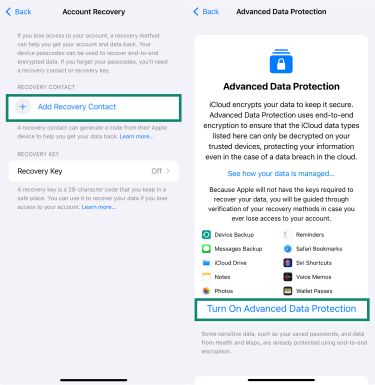

- Settings(設定)を開きます。下にスクロールして、Face ID & Passcode(Face IDとパスコード)をタップします。

- パスコードを入力してください。

- 「Stolen Device Protection(盗難デバイスの保護)」までスクロールして、オンになっているか確認します。

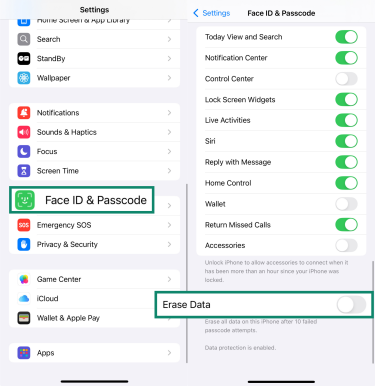

さらに盗難対策を強化したい場合、iPhoneでは「データを消去」を有効にすることができます。これは、パスコードの入力に10回失敗した場合にデバイス上のデータが消去される機能です。有効にするには、Settings(設定)> Face ID & Passcode(Face IDとパスコード)に進んでパスコードを入力後、「Erase Data(データを消去)」をオンに切り替えます。

11. データは安全な場所に定期バックアップする

盗難、リセット、ランサムウェア対策としてデータのバックアップは必要不可欠です。写真、メッセージ、設定の暗号化クラウドバックアップを有効にする他、念のためローカルコピーも保存しましょう。また、バックアップが正常に動作していることを確認するため、データの復旧を試してみましょう。正常にバックアップされていないと、消去されたデータは永久に失われてしまいます。

また、バックアップを保存するアカウントの安全の確保も重要です。AppleアカウントやGoogleアカウントに不正アクセスされると同期データが閲覧されてしまいます。長くて複雑なパスワードを設定する他、二要素認証(2FA)で最も強力なオプションを有効化して万全に保護しましょう。

詳細はこちら:ファイルのバックアップと暗号化設定に関する記事をご参考ください。

12. 端末のルート化やジェイルブレイクは避ける

ルート化(Android)やジェイルブレイク(iOS)とは、メーカーによって設定されている内蔵ソフトウェアの制限を意図的に解除することを指します。これによりカスタマイズ性は高まりますが、アプリのサンドボックス化などOSの中核的なセキュリティ保護機能がすべて無効になります。

つまり、マルウェアや権限昇格攻撃(悪意のあるアプリが端末の完全な管理者権限を取得する攻撃)に対して端末がはるかに脆弱になります。

AndroidとiPhoneのモバイルセキュリティを比較

AndroidとiPhoneはいずれも強力なセキュリティ機能を備えていますが、アプローチが異なります。iPhoneは厳格な管理と一貫したアップデートに重点を置く一方、Androidはより機能の選択肢が豊富で、柔軟性に優れています。結果としてどちらも安全ですが、利用できるセキュリティ設定が異なります。

内蔵セキュリティの主な違い

両OSともに強力な防御機能を搭載していますが、設定方法やオプションは異なります。

| iOS | Android | |

| アプリストアと審査 | iOSは厳格に管理された単一のApp Storeを通じてアプリケーションを提供する「囲い込み型」のアプローチを採用。Appleがアプリを事前審査し、セキュリティ基準を統一しています。 | Androidはより開放的なアプローチを採用しています。Google Playストアがアプリの公式ストアですが、サードパーティストアからのインストールやサイトからの直接ダウンロード(「サイドローディング」)も可能です。選択肢が増える反面、リスクも伴います。最近、Googleはサイドローディングを廃止しない意向を公表しましたが、新規則が導入され、運用が厳格化されるとのことです。 |

| 権限 | アプリは、機密データ(例:マイク、写真、位置情報)にアクセスする際、システムのポップアップで明示的に許可を要求します。権限はデフォルトで拒否され、一時的・単発で許可を付与することが可能です。 | 最近のバージョンではアプリの権限要求が表示されますが、多くのコアアプリ群(Googleなど)は広範なアクセス権がデフォルトで有効になっています。細かな制御設定は全体的にiOSほど厳しくはありません。 |

| サンドボックスとシステム設計 | 最近の全iPhone機種にはSecure Enclave(セキュアエンクレーブ)が搭載されています。これはFace ID/Touch IDの生体認証データや暗号化キーなどの機密データを処理する、専用かつ隔離されたコプロセッサです。 | Android端末は同様の機能として「TEE(Trusted Execution Environment)」を搭載していますが、具体的なハードウェアとセキュリティレベルはメーカーやモデルによって大きく異なります。 |

| セキュリティ更新 | Appleはセキュリティ更新プログラムをサポート対象の全てのiPhoneモデルに同時に直接プッシュ通知で配信します。これにより新たに発見された脆弱性に対する迅速な保護が保証されます。 | セキュリティ更新は各端末メーカーによる修正が必要で、場合によっては通信キャリアの承認も要します。このような仕様である関係上、更新プログラムの配信が大幅に遅れることがあり、端末が長期間脆弱な状態になる場合があります。 |

OS別のベストプラクティス

Androidは、以下のようなベストプラクティスがおすすめです。

- Google Play プロテクトを有効化し、サードパーティ製アプリストアの利用は避けましょう。Playストアを開き、プロフィールアイコン > Play Protect(Play プロテクト)> Scan(スキャン)をタップします。

- 安全なリゾルバでプライベートDNS(ドメインネームシステム)を有効にします。これによりDNSクエリが暗号化され、インターネットプロバイダーやネットワーク事業者はあなたが訪問したウェブサイトを確認できなくなり、VPNが有効でない場合でもプライバシーを保護できます。

iOSは、以下のようなベストプラクティスがおすすめです。

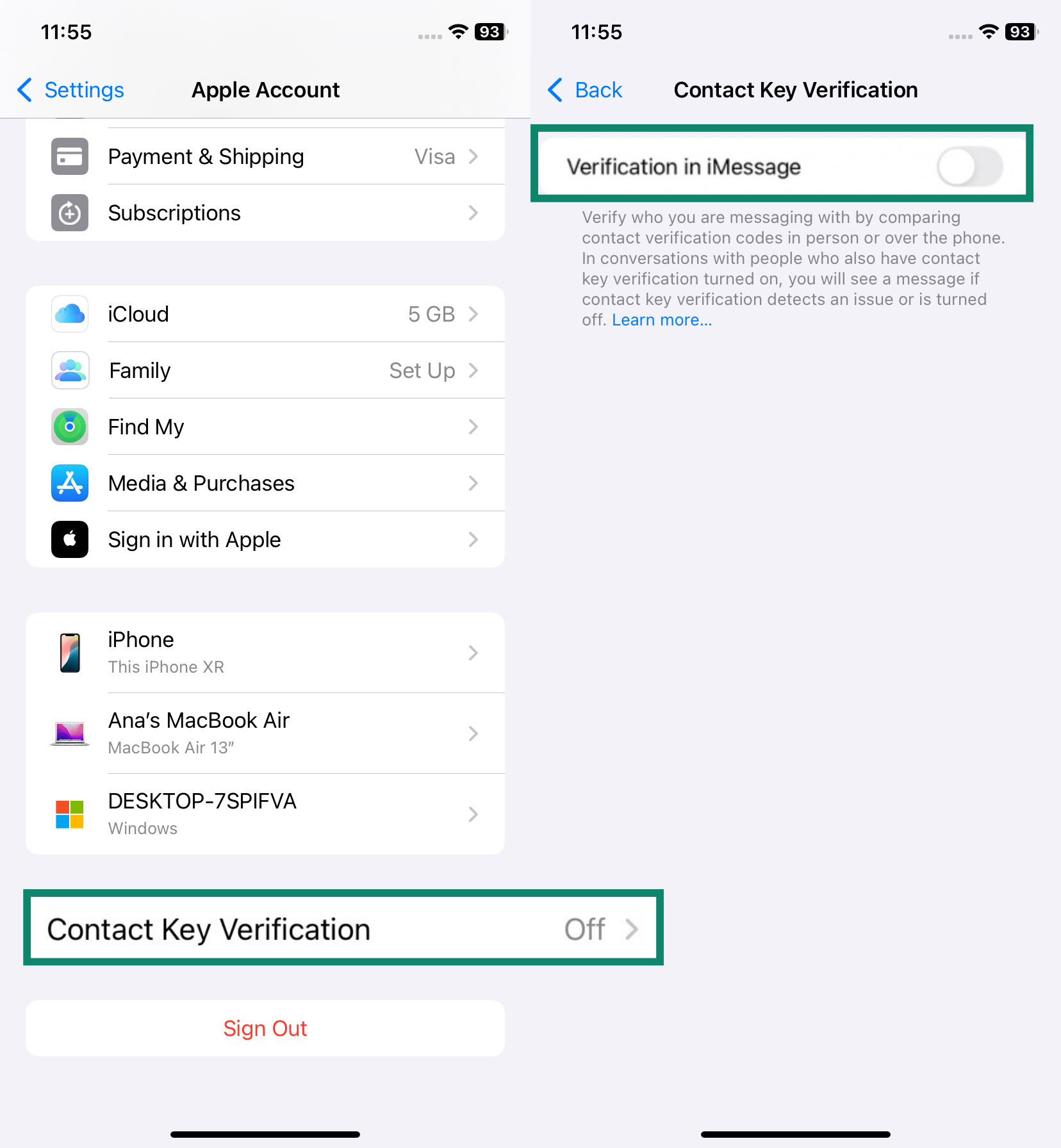

- iMessageの「連絡先キー確認」を有効化しましょう。この機能は、暗号化された会話を盗聴する標的型攻撃を防止する機能で、意図した相手にのみメッセージが送られていることを確認し、未承認のデバイスがチャットに追加されたりすると警告を発します。Settings(設定)> [あなたの名前] > Contact Key Verification(連絡先キー確認)に移動し、「Verification in iMessage(iMessageで確認)」をオンに切り替えます。

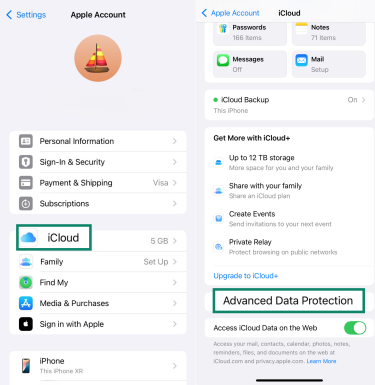

- iCloudの「高度なデータ保護」のオプションがある場合は、有効にしてください。

- iCloud(iCloud) > Advanced Data Protection(高度なデータ保護)をタップします。

- 画面の指示に従ってRecovery Contact(復旧用連絡先)を追加します。「Turn On Advanced Data Protection(高度なデータ保護をオンにする)」をクリックします。

- iCloud(iCloud) > Advanced Data Protection(高度なデータ保護)をタップします。

- ロック画面からのコントロールセンターとSiriへのアクセスを無効化します。Settings(設定)> Face ID & Passcode(Face IDとパスコード)に進みます。「Allow Access When Locked(ロック中にアクセスを許可)」の項目にスクロールして、「Siri(Siri)」と「Notification Center(通知センター)」をオフに切り替えます。

- 「アプリのプライバシー」レポート機能で、各アプリが機密情報にアクセスするタイミングや利用状況をチェックしましょう。

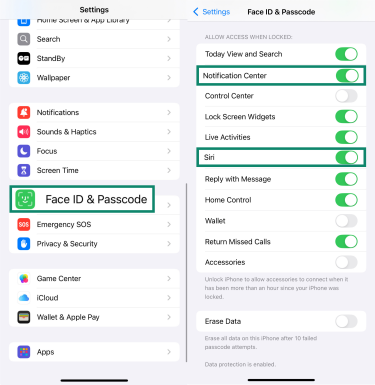

- ジャーナリストや活動家など、標的型のゼロクリック攻撃(ユーザーが何らかの操作を行う必要なくデバイスが侵害される攻撃)のリスクに晒される職業の方は、「ロックダウンモード」の導入を検討されると良いでしょう。このモードでは利用できるアプリや機能が制限され、攻撃対象となる領域を最小限に抑えられます。利便性を犠牲にすることにはなりますが、最大限のセキュリティを確保できます。Settings(設定)> Privacy & Security(プライバシーとセキュリティ)> Lockdown Mode(ロックダウンモード)に進みます。

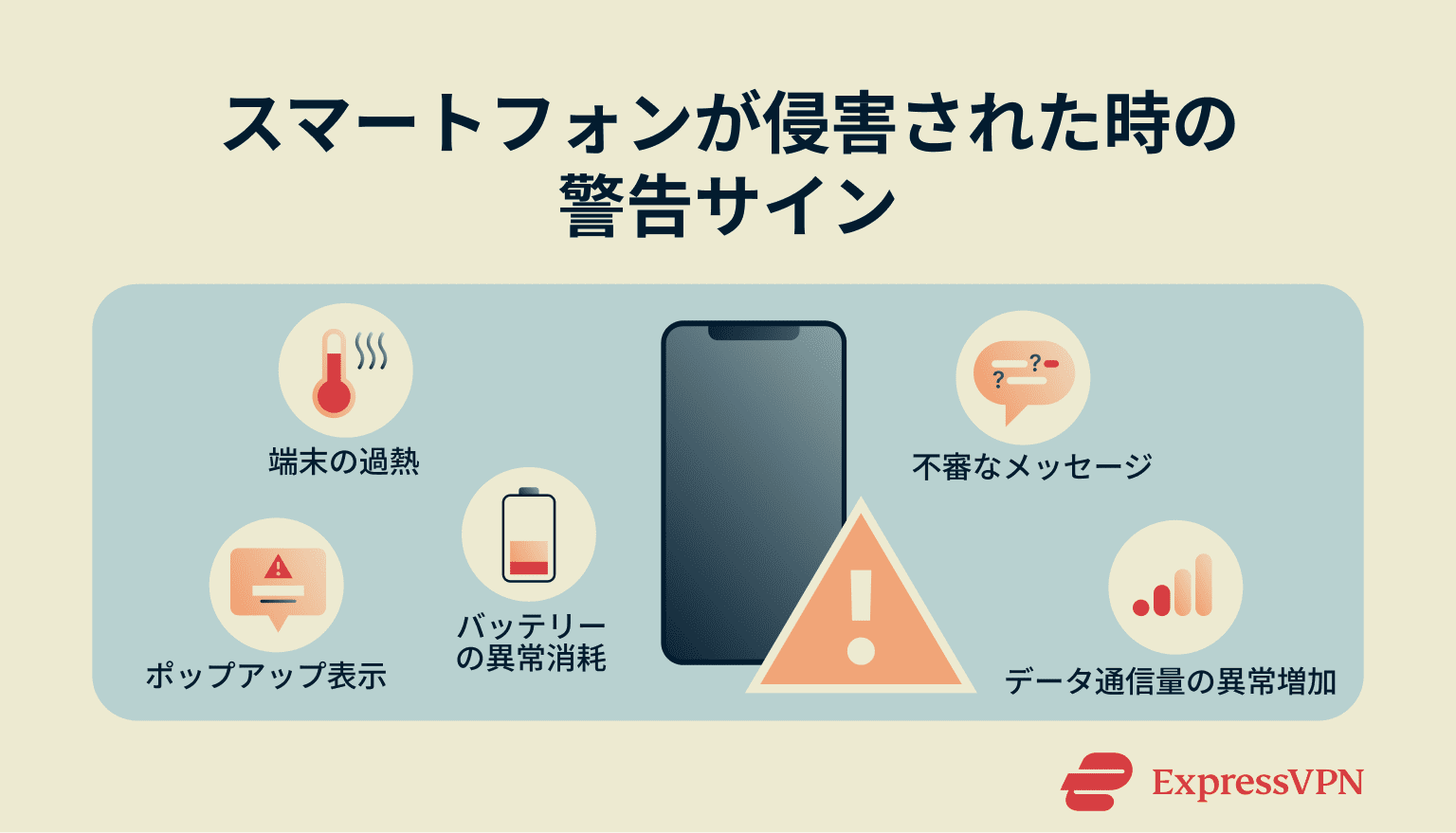

スマートフォンが侵害された時の警告サイン

大半の場合、スマートフォンが侵害されると何らかの「兆候」や「サイン」が現れます。これらを即座に検知することで、迅速に対応して被害を最小限に抑えられます。

ポップアップやデータ使用量の急増

不審なポップアップ、リダイレクト、新しいタブがひたすら表示される場合、アドウェアやスパイウェアに感染している可能性があります。特に不自然な時間帯にデータ使用量が異常に増加している場合、悪質なアプリが情報を無断で送信している可能性があります。各アプリのデータ使用量を確認するか、iPhoneの場合は「アプリプライバシーレポート」で不審な動作を特定してください。

バッテリーの消耗や動作の遅延

バッテリーの消耗が異常に早くなったりスマートフォンの動きが遅くなった場合、バックグラウンドでマルウェアが動作している可能性があります。バッテリーを消費しているアプリを確認し、不明なアプリが上位に表示された場合は削除しましょう。Androidでは、信頼できるセキュリティ対策アプリを使ってスキャンし、問題が解決しなければ端末上のデータをバックアップ後にリセットすることも可能です。

見覚えのないアプリやメッセージ

インストールした覚えがないアプリや自分では送信していないメッセージ、不審な権限要求、が確認された場合、セキュリティ侵害の可能性が高いです。不審なアプリは削除し、別の端末からAppleまたはGoogleアカウントのパスワードを変更して、メールや銀行口座などのセキュリティを確保してください。

【FAQ】モバイルセキュリティに関してよくある質問

スマートフォンの安全を確保する方法は?

スマートフォンの安全を確保する最善策は多重防御でしょう。OSは更新して常に最新の状態を保つ、アプリは信頼できるソースからインストールする、アプリに不要なアクセス権限は許可しない、などといった対策を取りましょう。その他、VPNでネット通信を暗号化して第三者による情報追跡を回避したり、実績のあるウイルス対策アプリを導入することでより安全にインターネットを利用できます。

一番安全なスマートフォンのロックオプションは?

一番安全なロックオプションは、長くてユニークなパスコードでしょう。これで総当たり攻撃に対する耐性を高められます。なお、ロック画面は端末を暗号化する機能でもありますから、推測されやすい短いPINやスワイプパターンは避けましょう。標的型攻撃のリスクがある職業の方は、iPhoneでは「ロックダウンモード」を有効化することもできます。

スマートフォンにウイルス対策アプリは必要ですか?

スマートフォンには強力な内蔵保護機能が備わっていますが、信頼できるウイルス対策モバイルアプリを導入することで、スマートフォンの内蔵機能で見逃される恐れがある悪質なアプリ、スパイウェア、フィッシングリンクも検知して、セキュリティを全体的に強化できます。

スパイアプリが侵入した時のサインは?

侵入した時の現象は必ずしも決まっているわけではありませんが、代表的な警告サインは存在します。原因不明の異常なバッテリー消耗、端末の過熱、データ使用量の急増などといった症状がある場合は注意してください。悪質なアプリがバックグラウンドで動作し、データを送信している可能性を示すサインです。また、不要な権限を要求したり不審なポップアップを表示したりするアプリも要注意です。

ネット上で身を守るための第一歩を踏み出しましょう。リスクなしでExpressVPNをお試しください。

ExpressVPN を入手